Botnet Mariposa zaatakował

Zamknięta niedawno sieć botnet Mariposa zdążyła zainfekować 13 milionów komputerów w 190 krajach. Sieć została stworzona do kradzieży informacji wrażliwych: danych dostępowych do kont w portalach społecznościowych i serwisach e-mail, bankowych danych uwierzytelniających oraz numerów kart kredytowych. Operacja, w wyniku której aresztowano cyberprzestępców, to wspólna akcja firm Panda Security, Defence Intelligence oraz FBI i hiszpańskiej Straży Obywatelskiej.

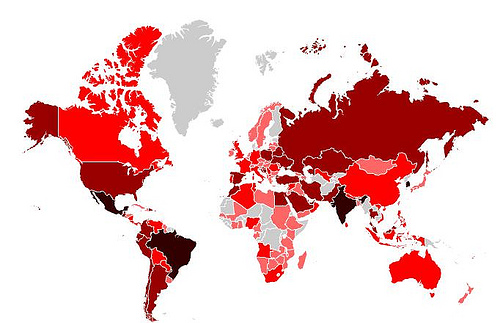

Zamknięta niedawno sieć botnet Mariposa zdążyła zainfekować 13 milionów komputerów w 190 krajach. Sieć została stworzona do kradzieży informacji wrażliwych: danych dostępowych do kont w portalach społecznościowych i serwisach e-mail, bankowych danych uwierzytelniających oraz numerów kart kredytowych. Operacja, w wyniku której aresztowano cyberprzestępców, to wspólna akcja firm Panda Security, Defence Intelligence oraz FBI i hiszpańskiej Straży Obywatelskiej.Według Luisa Corronsa, dyrektora technicznego PandaLabs, „Najwyższe wskaźniki infekcji mają kraje, w których edukacja w zakresie bezpieczeństwa komputera nie jest priorytetem. W państwach, gdzie kampanie popularyzujące wiedzę o zabezpieczeniach komputerowych są prowadzone od lat, takich jak Stany Zjednoczone, Niemcy, Wielka Brytania czy Japonia, liczba infekcji była znacznie mniejsza”.

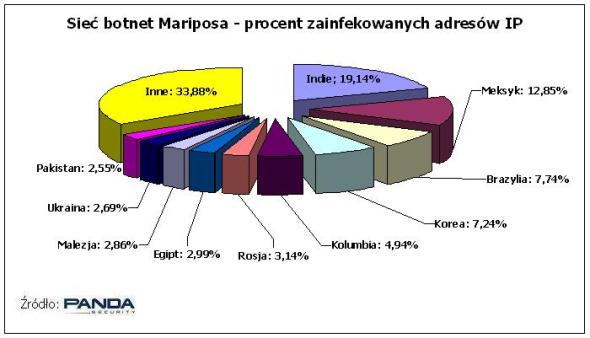

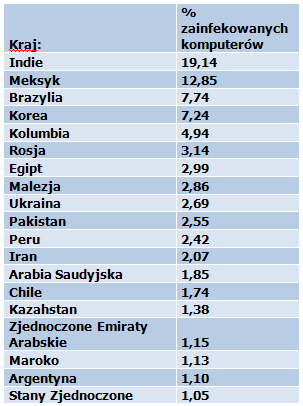

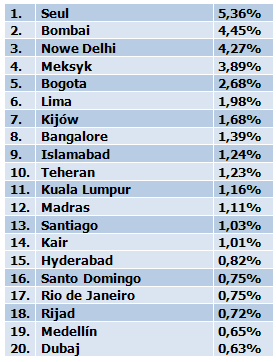

Na szczycie rankingu krajów znalazły się Indie (19,14% wszystkich infekcji), na drugim miejscu Meksyk ( 12,85%), a za nim Brazylia (7,74%).

Zainfekowane adresy IP to zarówno komputery osobiste, jak i firmowe. Globalna mapa infekcji wygląda następująco:

Firma Panda Security zaleca użytkownikom indywidualnym oraz firmowym przeprowadzenie pełnego skanowania komputerów w celu upewnienia się, że nie są one zainfekowane botem Mariposa. Można zrobić to za pomocą bezpłatnego skanera internetowego Panda ActiveScan lub pobierając, działające w technologii Cloud Computing, darmowe oprogramowanie Panda Cloud Antivirus ze strony internetowej: www.cloudantivirus.com/pl.

-

Poprzedni

Poprzedni

Oficjalny certyfikat USB-IF dla interfejsu USB 3.0

-

Następny

Szkodliwe programy w Polsce – luty 2010

Warto przeczytać:

Do góry

2997

2997 1

1 1054

1054

Komentarze

pedober

2010-03-16 23:18:34